Usługa Public Cloud Archive dostępna w warszawskim centrum danych OVH

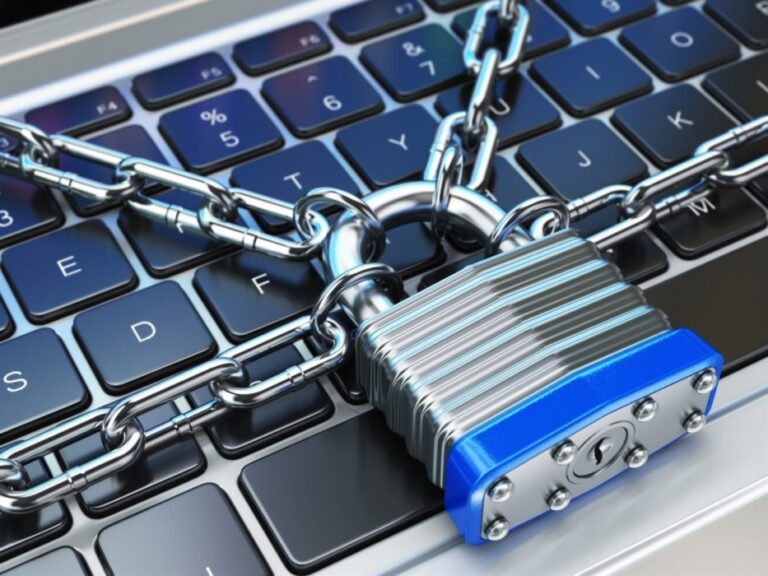

Rozwiązanie Public Cloud Archive umożliwia archiwizację danych bez limitu ich rozmiaru, takich jak np. kopie zapasowe, logi, zdjęcia, filmy oraz pliki każdego typu, z zachowaniem najwyższego poziomu bezpieczeństwa. Usługa OVH to odpowiedź na potrzeby klientów szukających sposobu na długookresowe przechowywanie „zimnych danych”. Za takie uważa się informacje rzadko…