Firmy inwestują w zabezpieczenia. Coraz więcej zagrożeń

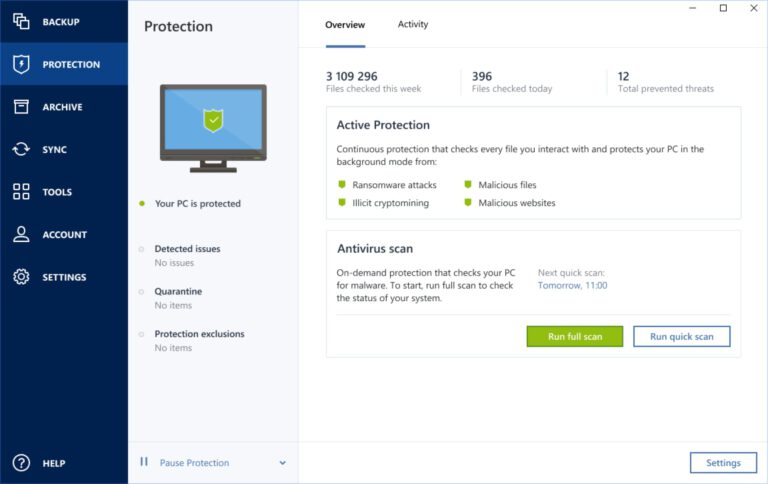

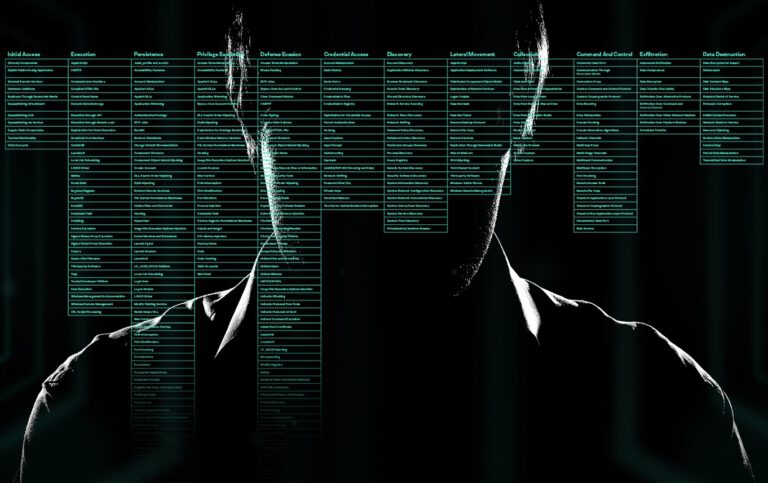

Przeniesienie biznesu, pracy, zakupów i rozrywki do świata online, rosnący popyt na chmurę obliczeniową i rosnąca liczba cyberataków. Te czynniki napędzają sprzedaż rozwiązań w obszarze ciągłości działania i ogólnie bezpieczeństwa informatycznego. Sam rynek business continuity ma urosnąć o 15%, a na niektóre rozwiązania w obszarze cybersecurity popyt wzrośnie nawet o ponad 40%. Jeśli spojrzeć na inwestycje…